2005年軟件評測師考試真題(綜合知識)

摘要:為廣大考生整理了2005年軟件評測師考試真題,以下為上午綜合知識部分,供大家參考學習。

下面為廣大考生整理了2005年軟件評測師考試真題,以下為上午綜合知識部分,供大家參考學習。

●在計算機中,最適合進行數字加減運算的數字編碼是__(1)__,最適合表示浮點數階碼的數字編碼是__(2)__

(1)A.原碼

B.反碼

C.補碼

D.移碼

(2)A.原碼

B.反碼

C.補碼

D.移碼

●如果主存容量為16M字節,且按字節編址,表示該主存地址至少應需要__(3)__位。

(3)A.16

B.20

C.24

D.32

●操作數所處的位置,可以決定指令的尋址方式。操作數包含在指令中,尋址方式為__(4)__;操作數在寄存器中,尋址方式為__(5)__;操作數的地址在寄存器中,尋址方式為__(6)__。

(4)A.立即尋址

B.直接尋址

C.寄存器尋址

D.寄存器間接尋址

(5)A.立即尋址

B.相對尋址

C.寄存器尋址

D.寄存器間接尋址

(6)A.相對尋址

B.直接尋址

C.寄存器尋址

D.寄存器間接尋址

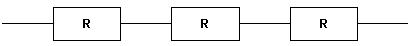

●三個可靠度R均為0.8的部件串聯構成一個系統,如下圖所示:

則該系統的可靠度為__(7)__。

(7)A.0.240

B.0.512

C.0.800

D.0.992

●在計算機系統中,構成虛擬存儲器__(8)__。

(8)A.只需要一定的硬件資源便可實現

B.只需要一定的軟件即可實現

C.既需要軟件也需要硬件方可實現

D.既不需要軟件也不需要硬件

●某公司使用濾防火墻控制進出公司局域網的數據,在不考慮使用代理服務器的情況下,下面描述錯誤的是“該防火墻能夠__(9)__”。

(9)A.使公司員工只能訪問Internet上與其有業務聯系的公司的IP地址

B.僅允許HTTP協議通過

C.使員工不能直接訪問FTP服務端口號為21的FTP服務

D.僅允許公司中具有某些特定IP地址的計算機可以訪問外部網絡

●兩個公司希望通過Internet進行安全通信,保證從信息源到目的地之間的數據傳輸以密文形式出現,而且公司不希望由于在中間節點使用特殊的安全單元增加開支,最合適的加密方式是__(10)__,使用的會話密鑰算法應該是__(11)__。

(10)A.鏈路加密

B.節點加密

C.端—端加密

D.混合加密

(11)A.RSA

B.RC-5

C.MD5

D.ECC

●在Internet上有許多協議,下面地選項中能夠正確表示協議層次關系地是__(12)__。

●我國著作權法中,__(13)__系指同一概念。

(13)A.出版權與版權

B.著作權與版權

C.作者權與專有權

D.發行權與版權

●由我國信息產業部批準發布,在信息產業部門范圍內統一使用的標準,稱__(14)__。

(14)A.地方標準

B.部門標準

C.行業標準

D.企業標準

●某軟件設計師自行將他人使用C程序語言開發的控制程序轉換為機器語言形式的控制程序,并固化在芯片中,該軟件設計師的行為__(15)__。

(15)A.不構成侵權,因為新的控制程序與原控制程序使用的程序設計語言不同

B.不構成侵權,因為對原控制程序進行了轉換與固化,其使用和表現形式不同

C.不構成侵權,將一種程序語言編寫的源程序轉換為另一種程序語言形式,屬于一種“翻譯”行為

D.構成侵權,因為他不享有原軟件作品的著作權

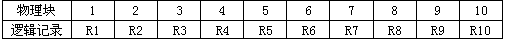

●數據存儲在磁盤上的排列方式會影響I/O服務的總時間。假設每磁道劃分成10個物理塊,每塊存放1個邏輯記錄。邏輯記錄R1,R2,…,R10存放在同一個磁道上,記錄的安排順序如下表所示:

假定磁盤的旋轉速度為20ms/周,磁頭當前處在R1的開始處。若系統順序處理這些記錄,使用單緩沖區,每個記錄處理時間為4ms,則處理這10個記錄的最長時間為__(16)__;若對信息存儲進行優化分布后,處理10個記錄的最少時間為__(17)__。

(16)A.180ms

B.200ms

C.204ms

D.220ms

(17)A.40ms

B.60ms

C.100ms

D.160ms

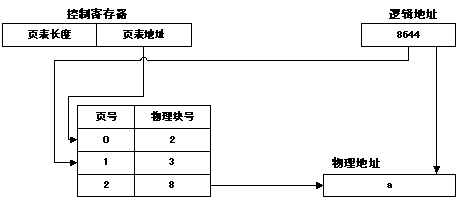

●頁式存儲系統的邏輯地址是由頁號和頁內地址兩部分組成。假定頁面的大小為4K,地址變換過程如下圖所示,圖中邏輯地址用十進制表示。

圖中有效地址經過變換后,十進制物理地址a應為__(18)__。

(18)A.33220

B.8644

C.4548

D.2500

●下列敘述中,與提高軟件可移植性相關的是__(19)__。

(19)A.選擇時間效率高的算法

B.盡可能減少注釋

C.選擇空間效率高的算法

D.盡量用高級語言編寫系統中對效率要求不高的部分

●在系統轉換的過程中,舊系統和新系統并行工作一段時間,再由新系統代替舊系統的策略稱為__(20)__;在新系統全部正式運行前,一部分一部分地代替舊系統的策略稱為__(21)__。

(20)A.直接轉換

B.位置轉換

C.分段轉換

D.并行轉換

(21)A.直接轉換

B.位置轉換

C.分段轉換

D.并行轉換

●下列要素中,不屬于DFD的是__(22)__。當使用DFD對一個工資系統進行建模時,__(23)__可以被認定為外部實體。

(22)A.加工

B.數據流

C.數據存儲

D.聯系

(23)A.接收工資單的銀行

B.工資系統源代碼程序

C.工資單

D.工資數據庫的維護

●目前比較熱門的軟件開發工具,如VB、PB、Delphi等都是可視化的。這些工具是一種__(24)__。

(24)A.事件驅動

B.邏輯式

C.函數式

D.命令式

●采用瀑布模型進行系統開發的過程中,每個階段都會產生不同的文檔。以下關于產生這些文檔的描述中,正確的是__(25)__。

(25)A.外部設計評審報告在概要設計階段產生

B.集成測試計劃在程序設計階段產生

C.系統計劃和需求說明在詳細設計階段產生

D.在進行編碼的同時,獨立地設計單元測試計劃

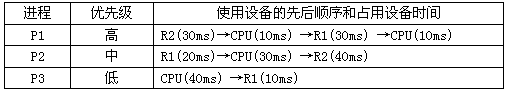

●在一個單CPU的計算機系統中,有兩臺外部設備R1、R2和三個進程P1、P2、P3。系統采用可剝奪方式優先級的進程調度方案,且所有進程可以并行使用I/O設備,三個進程的優先級、使用設備的先后順序和占用設備時間如下表所示:

假設操作系統的開銷忽略不計,三個進程從投入運行到全部完成,CPU的利用率約為__(26)__%;R2的利用率約為__(27)__%(設備的利用率指該設備的使用時間與進程組全部完成所占用時間的比率)。

(26)A.60

B.67

C.78

D.90

(27)A.70

B.78

C.80

D.89

●某數據庫中有供應商關系S和零件關系P,其中;供應商關系模式S(Sno,Sname,Szip,City)中的屬性分別表示:供應商代碼、供應商名、郵編、供應商所在城市;零件關系模式P(Pno,Pname,Color,Weight,City)中的屬性分別表示:零件號、零件名、顏色、重量、產地。要求一個供應商可以供應多種零件,而一種零件可由多個供應商供應。請將下面的SQL語句空缺部分補充完整。

CREATE TABLE SP(Sno CHAR(5),

Pno CHAR(6),

Status CHAR(8),

Qty NUMERIC(9),

__(28)__(Sno,Pno),

__(29)__(Sno),

__(30)__(Pno));

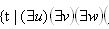

查詢供應了“紅”色零件的供應商號、零件號和數量(Qty)的元組演算表達式為:

__(31)__

__(31)__ __(32)__

__(32)__

(28)A.FOREIGN KEY

B.PRIMARY KEY

C.FOREIGN KEY(Sno)REFERENCES S

D.FOREIGN KEY(Pno)PEFERENCES P

(29)A.FOREIGN KEY

B.PRIMARY KEY

C.FOREIGN KEY(Sno)REFERENCES S

D.FOREIGN KEY(Pno)PEFERENCES P

(30)A.FOREIGN KEY

B.PRIMARY KEY

C.FOREIGN KEY(Sno)REFERENCES S

D.FOREIGN KEY(Pno)PEFERENCES P

(31)

(32)A.t[1]=u[1]∧t[2]=w[2]∧t[3]=v[4]

B.t[1]=v[1]∧t[2]=u[2]∧t[3]=u[4]

C.t[1]=w[1]∧t[2]=u[2]∧t[3]=u[4]

D.t[1]=u[1]∧t[2]=v[2]∧t[3]=v[4]

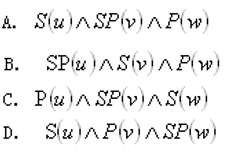

●某一確定性有限自動機(DFA)的狀態轉換圖如下圖所示,令d=0|1|2|…|9,則以下字符串中,不能被該DFA接受的是__(33)__,與該DFA等價的正規式是__(34)__。(其中,ε表示空字符)

①3857 ②1.2E+5 ③-123 ④.576E10

(33)A.①、②、③

B.①、②、④

C.②、③、④

D.①、②、③、④

(34)A.(-d|d)d*E(-d|d)d*|(-d|d)*.d*(ε|E(-d|d)d*)

B.(-d|d)dd*(.|ε)d*|(ε|E(-d|d)d*)

C.(-|d)dd*E(-|d)d*|(-d|d)dd*.d*(ε|E(-|d)d*)

D.(-d|d)dd*E(-d|d)d*|(-d|d|)dd*.d*(ε|E(-dd*|dd*))

●對于以下編號為①、②、③的正規式,正確的說法是__(35)__

①(aa*|ab)*b ②(a|b)*b ③((a|b)*|aa)*b

(35)A.正規式①、②等價

B.正規式①、③等價

C.正規式②、③等價

D.正規式①、②、③互不等價

●在UML提供的圖中,__(36)__用于描述系統與外部系統及用戶之間的交互;__(37)__用于按時間順序描述對象間交互。

(36)A.用例圖

B.類圖

C.對象圖

D.部署圖

(37)A.網絡圖

B.狀態圖

C.協作圖

D.序列圖

●某評測機構A承接了公司B開發的ERP軟件的測試工作,負責該項目的軟件評測師甲為了提高自己在ERP方面的知識,向機構A的負責人提出要到開發ERP軟件的公司D做兼職開發工作的要求。

當測試工作正在進行時,公司B為了申報某科技獎項,希望機構A能先出具一份證實其軟件質量優秀的測試報告,并且口頭承諾測試會繼續進行,并且測試過程中發現的問題都會得到改正。

如果你是機構A的負責人,對于評測師甲的請求,你將__(38)__。

對于公司B提出的要求,機構A的評測師甲、乙分別給出了如下的建議:甲認為可以出質量優秀報告,但是需要公司B出具改正所有測試問題的書面承諾書和自己QA部門認可;乙認為由于測試還沒有結束,很多問題海沒有得到改正,因此不能出質量優秀的報告,但可以根據已經測試過的模塊的情況,出具一個質量基本合格的報告。對于以上建議你認為__(39)__。

測試結束后,評測師乙提出要保留公司B的被測試軟件的樣品,對于評測師乙的要求你認為__(40)__。

(38)A.不批準甲的要求

B.批準甲的要求,但是要求甲不能透露公司B的信息

C.不批準甲的請求,但是建議甲可以到公司B做兼職開發工作

D.批準甲的請求,并要求甲盡快提高自己在ERP方面的知識,為公司多做貢獻

(39)A.應該聽從甲的建議

B.應該聽從乙的建議

C.應該綜合甲乙的建議

D.都不正確

(40)A.不合理,這樣侵犯了B的知識產權

B.不合理,僅保留程序就行了

C.不合理,僅保留文檔就行了

D.合理

●關于軟件測試對軟件質量的意義,有以下觀點:①度量與評估軟件的質量;②保證軟件質量;③改進軟件開發過程;④發現軟件錯誤。其中正確的是__(41)__。

(41)A.①、②、③

B.①、②、④

C.①、③、④

D.①、②、③、④

●軟件質量的定義是__(42)__。

(42)A.軟件的功能性、可靠性、易用性、效率、可維護性、可移植性

B.滿足規定用戶需求的能力

C.最大限度達到用戶滿意

D.軟件特性的總和,以及滿足規定和潛在用戶需求的能力

●某軟件公司在招聘軟件評測師時,應聘者甲向公司做如下保證:

①經過自己測試的軟件今后不會再出現問題;

②在工作中對所有程序員一視同仁,不會因為在某個程序員編寫的程序中發現的問題多,就重點審查該程序,以免不利于團結;

③承諾不需要其他人員,自己就可以獨立進行測試工作;

④發揚咬定青山不放松的精神,不把所有問題都找出來,決不罷休。

你認為應聘者甲的保證__(43)__。

(43)A.①、④是正確的

B.②是正確的

C.都是正確的

D.都不正確

●軟件測試的對象包括__(44)__。

(44)A.目標程序和相關文檔

B.源程序、目標程序、數據及相關文檔

C.目標程序、操作系統和平臺軟件

D.源程序和目標程序

●軟件測試類型按開發階段劃分是__(45)__。

(45)A.需求測試、單元測試、集成測試、驗證測試

B.單元測試、集成測試、確認測試、系統測試、驗收測試

C.單元測試、集成測試、驗證測試、確認測試、驗收測試

D.調試、單元測試、集成測試、用戶測試

●下述說法錯誤的是__(46)__。

(46)A.單元測試又稱為模塊測試,是針對軟件測試的最小單位-程序模塊進行正確性檢驗的測試工作

B.集成測試也叫做組裝測試,通常在編碼完成的基礎上,將所有的程序模塊進行有序的、遞增的測試

C.集成測試是檢驗程序單元或部件的接口關系,逐步集成為符合概要設計要求的程序部件或整個系統。

D.系統測試是在真實或模擬系統運行環境下,檢查完整的程序系統能否和相關硬件、外設、網絡、系統軟件和支持平臺等正確配置與連接,并滿足用戶需求

●V模型指出,__(47)__對程序設計進行驗證,__(48)__對系統設計進行驗證,__(49)__當追朔到用戶需求說明。

(47)A.單元和集成測試

B.系統測試

C.驗收測試和確認測試

D.驗證測試

(48)A.單元測試

B.集成測試

C.功能測試

D.系統測試

(49)A.代碼測試

B.集成測試

C.驗收測試

D.單元測試

●錯誤管理的流程可以概括為:測試人員提交新的錯誤入庫,錯誤狀態為1;高級測試人員驗證錯誤,如果確認是錯誤,分配給相應的開發人員,設置狀態為2,如果不是錯誤,則拒絕,設置為“拒絕”狀態;開發人員查詢狀態為3的錯誤,做如下處理:如果不是錯,則置狀態為“拒絕”,如果是錯誤則修復并置狀態為4,如果不能解決的錯誤,要留下文字說明并保持錯誤為“拒絕”狀態;測試人員查詢狀態為5的錯誤,驗證錯誤是否已解決,如下處理:如問題解決了置錯誤的狀態為6,如問題沒有解決則置狀態為7。上述流程中1至7相對應的狀態標識為__(50)__。

(50)A.新信息→打開→打開→修正→修正→關閉→重新打開

B.打開→修正→關閉→修正→修正→關閉→打開

C.新信息→打開→打開→關閉→修正→關閉→重新打開

D.新信息→打開→打開→修正→關閉→修正→重新打開

●關于對第三方測試的描述,正確的觀點是__(51)__。

(51)A.既不是開發人員,也不是用戶所進行的測試就是第三方測試

B.由在技術、管理和財務上與開發方和用戶方相對獨立的組織進行的測試

C.第三方測試是在開發方與用戶方的測試基礎上所進行的驗證測試

D.第三方測試又被稱為β測試

●驗收測試的定義是__(52)__。

(52)A.由用戶按照用戶手冊對軟件進行測試以決定是否接收

B.由某個測試機構代表用戶按照需求說明書和用戶手冊對軟件進行測試以決定是否接收

C.按照軟件任務書或合同,供需雙方約定的驗收依據進行測試,決定是否接收

D.由開發方和用戶按照用戶手冊執行軟件驗收

●在GB/T17544中,軟件包質量要求包括三部分,即產品描述要求、__(53)__、程序和數據要求。

(53)A.用戶文檔要求

B.系統功能要求

C.設計要求說明

D.軟件配置要求

●軟件內部/外部質量模型中,可移植性不包括__(54)__子特性。

(54)A.適應性

B.共存性

C.兼容性

D.易替換性

●《GB/T 18905軟件工程產品評價》中確定的通用評價過程包括:__(55)__。

(55)A.確立評價需求、設計評價、執行評價和評估結果

B.確立評價目的、規定評價、設計評價和執行評價

C.確立評價需求、規定評價、設計評價和執行評價

D.確立評價目的、設計評價、執行評價和評估結果

●GB/T16260-2003將軟件質量特性分為內部質量特性、外部質量特性和__(56)__。

(56)A.安全質量特性

B.適用質量特性

C.性能特性

D.使用質量特性

●PC機處理人耳能聽得到的音頻信號,其頻率范圍是__(57)__。

(57)A.80~3400Hz

B.300~3400Hz

C.20~20kHz

D.20~44.1kHz

●電視系統采用的顏色空間中,其亮度信號和色度信號是相分離的。下列顏色空間中,__(58)__不屬于電視系統的顏色空間。

(58)A.YUV

B.YIQ

C.YcbCr

D.HSL

●雙層雙面只讀DVD盤片的存儲容量可以達到__(59)__。

(59)A.4.7GB

B.8.5GB

C.17GB

D.6.6GB

●靜態圖像壓縮標準JPEG2000中使用的是__(60)__算法。

(60)A.K-L變換

B.離散正弦變換

C.離散余弦變換

D.離散小波變換

●一個局域網中某臺主機的IP地址為176.68.160.12,使用22位作為網絡地址,那么該局域網的子網掩碼為__(61)__,最多可以連接的主機數為__(62)__。

(61)A.255.255.255.0

B.255.255.248.0

C.255.255.252.0

D.255.255.0.0

(62)A.254

B.512

C.1022

D.1024

●以下選項中,可以用于Internet信息服務器遠程管理的是__(63)__。

(63)A.Telnet

B.RAS

C.FTP

D.SMTP

●在TCP/IP網絡中,為各種公共服務保留的端口號范圍是__(64)__。

(64)A.1~255

B.1~1023

C.1~1024

D.1~65535

●在以下網絡應用中,要求帶寬較高的應用是__(65)__。

(65)A.可視電話

B.數字電視

C.撥號上網

D.收發郵件

●DOM is a platform-and language-__(66)__API that allows programs and scripts to dynamically access and update the content,structure and style of WWW documents(currently,definitions for HTML and XML documents are part of the specification).The document can be further processed and the results of that processing can be incorporated back into the presented __(67)__.DOM is a __(68)__-based API to documents,which requires the whole document to be represented in __(69)__while processing it.A simpler alternative to DOM is the event–based SAX,which can be used to process very large __(70)__documents that do not fit info the memory available for processing.

(66)A.specific

B.neutral

C.contained

D.related

(67)A.text

B.image

C.page

D.graphic

(68)A.table

B.tree

C.control

D.event

(69)A.document

B.processor

C.disc

D.memory

(70)A.XML

B.HTML

C.script

D.web

●Melissa and LoveLetter made use of the trust that exists between friends or colleagues.Imagine receiving an __(71)__ from a friend who asks you to open it.This is what happens with Melissa and several other similar email__(72)__.Upon running,such worms usually proceed to send themselves out to email addresses from the victim’s address book,previous emails,web pages__(73)__.

As administrators seek to block dangerous email attachments through the recognition of well-known __(74)__,virus writers use other extensions to circumvent such protection.Executable(.exe)files are renamed to.bat and.cmd plus a whole list of other extensions and will still run and successfully infect target users.

Frequently,hackers try to penetrate networks by sending an attachment that looks like a flash movie,which,while displaying some cute animation,simultaneously runs commands in the background to steal your passwords and give the __(75)__access to your network.

(71)A.attachment

B.packet

C.datagram

D.message

(72)A.virtual

B.virus

C.worms

D.bacteria

(73)A.memory

B.caches

C.ports

D.registers

(74)A.names

B.cookies

C.software

D.extensions

(75)A.cracker

B.user

C.customer

D.client

延伸閱讀

軟考備考資料免費領取

去領取

- 0

- 0

- 3

專注在線職業教育24年

專注在線職業教育24年

掃描二維碼

掃描二維碼

掃描二維碼

掃描二維碼